Nouveau, écoutez notre podcast qui vous présente en détail le Cyber Resilience Act :

Naviguer dans de nouvelles régulations de cybersécurité peut souvent être complexe, en particulier lorsqu’elles impactent vos processus de développement et de fabrication.

Le « Cyber Resilience Act » (CRA) est un règlement adopté par le parlement européen le 23 octobre 2024 qui introduit des exigences de cybersécurité pour tous les « produits avec éléments numériques » (matériel, logiciel et services) mis sur le marché de l’UE, afin de réduire les vulnérabilités et renforcer la résilience des produits tout au long de leur cycle de vie. Les entreprises doivent être en conformité totale d’ici Novembre 2027.

Ce règlement vient en complément de NIS2 ou encore de la norme IEC 62443-4-2.

En quoi consiste le CRA ?

Le CRA est l’une des premières propositions législatives au monde visant à renforcer la cybersécurité des produits ou logiciels comportant un composant numérique, omniprésents dans notre vie quotidienne (allant des babyphones, montres connectées et jeux vidéo jusqu’aux firewall, PC et routeurs), et à permettre aux consommateurs de faire des choix plus éclairés lorsqu’ils sélectionnent et utilisent des objets connectés (IoT).

Une fois le CRA en vigueur, tous les produits relevant de ce règlement et mis sur le marché de l’Union Européenne, qu’ils soient fournis par une entreprise européenne ou étrangère, devront être sûrs d’un point de vue cybersécurité.

Qui est concerné par la CRA ?

Le Cyber Resilience Act transforme les règles du jeu pour la cybersécurité sur le marché européen, avec des implications majeures pour les entreprises.

Cette législation cible principalement les équipementiers (OEM) qui conçoivent et fabriquent des appareils à composant numérique. L’objectif est d’établir un ensemble exhaustif d’exigences, garantissant que ces appareils soient conçus avec la sécurité comme priorité dès le départ (Security by design).

Le CRA s’applique à tout produit ayant une composante numérique vendu sur le marché communautaire.

Mais l’impact dépasse les seuls OEM basés dans l’UE : puisque le CRA s’applique à tout produit vendu sur le marché communautaire, quel que soit le lieu de fabrication, les partenaires et représentants autorisés, revendeurs, intégrateurs et distributeurs situés hors de l’UE devront également se conformer.

Ils devront mettre en place des processus pour vérifier que les produits qu’ils manipulent respectent bien les exigences du CRA, renforçant ainsi la sécurité sur l’ensemble de la chaîne d’approvisionnement.

Classification des produits et criticité selon la CRA

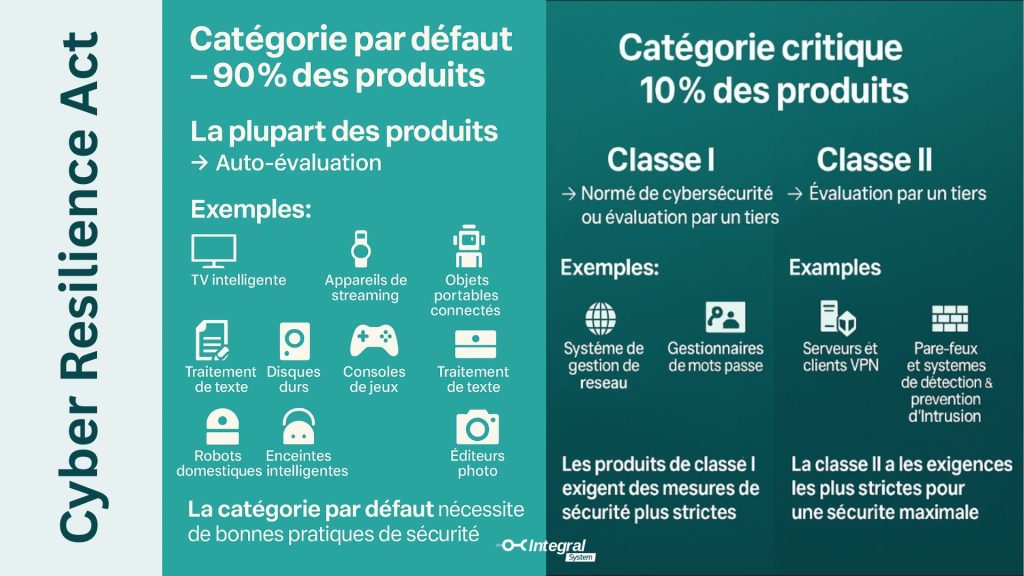

Le CRA adopte une approche fondée sur les risques pour classer les « Produits à Éléments Numériques » (PDE) en catégories soumises à des exigences de conformité :

Catégorie par défaut (Risque minimal)

- Environ 90 % des PDE, présentant un risque faible en cas d’exploitation.

Ils ne stockent pas de données sensibles et n’interagissent pas avec des réseaux critiques.

Exemples : enceintes connectées, traitements de texte, éditeurs photo, objets portables, jouets connectés, disques durs, téléviseurs intelligents.

Conformité : auto-évaluation et documentation.

Catégorie critique (Risque accru)

- Classe I : produits dont les fonctions sont cruciales pour la sécurité d’autres produits, réseaux ou services, ou susceptibles de causer des effets indésirables majeurs (perturbation, contrôle, dommage, mise en danger des personnes).

Exemples : systèmes de gestion d’identités, navigateurs autonomes et intégrés, gestionnaires de mots de passe, systèmes de gestion de réseaux, logiciels d’infrastructure à clé publique, systèmes d’exploitation, routeurs, modems, commutateurs.

Conformité : formulaire standard (possiblement ETSI EN 303 645) ou évaluation par un tiers comme bureau VERITAS - Classe II : produits remplissant à la fois les critères (I) et (II) de la Classe I, présentant le risque le plus élevé.

Exemples : serveurs et clients VPN, hyperviseurs et systèmes d’exécution de conteneurs, firewall et systèmes de détection d’intrusion.

Conformité : évaluation de conformité obligatoire par un tiers comme bureau VERITAS

La sécurité IoT est plus cruciale que jamais

Obligations légales sous la CRA

Le CRA vise les acteurs concernés par les PDE : fabricants, représentants autorisés, intégrateurs, importateurs et distributeurs,… Il y a cependant un accent particulier sur les fabricants.

- Évaluation des risques : les fabricants doivent continuellement évaluer et atténuer les risques liés à leurs PDE tout au long du cycle de vie du produit.

- Surveillance et mises à jour : après la mise sur le marché, les fabricants doivent surveiller activement les risques de cybersécurité et déployer gratuitement des correctifs pendant au moins cinq ans. En cas de vulnérabilité détectée, une action immédiate est requise.

- Signalement : obligation de notifier toute vulnérabilité exploitée et tout incident aux autorités nationales via ENISA : en 24 heures pour un avertissement préliminaire, et en 72 heures pour la notification complète.

- Transparence : fourniture d’une documentation technique détaillée et d’instructions claires pour que les utilisateurs finaux soient informés des fonctionnalités de sécurité.

Comment Exein facilite la conformité

Pour les fabricants, comprendre et respecter ces nouvelles règles peut s’avérer intimidant. Exein, notre partenaire spécialiste des solutions de sécurité IoT, propose une suite d’outils pour les aider :

- Évaluation de sécurité en amont : Une analyse pré-commercialisation ou pré-mise à jours pour identifier et corriger les vulnérabilités en partant des images informatiques de vos équipements.

- Détection et réponse aux menaces en temps réel : Grâce au Runtime Exein, disposer d’une protection dynamique contre les cybermenaces sur diverses plateformes (PC, Docker, RTOS, etc.).

- Renseignement sur les menaces : grâce à l’IA générative, accès intuitif à toutes les informations de sécurité et documentations relatives aux équipements.

La multiplication et la sophistication croissante des menaces IoT soulignent l’urgence de la mise ne place d’une sécurité rigoureuse.

Protéger un seul appareil ne suffit pas : il s’agit de sécuriser un écosystème complet, des gadgets grand public aux infrastructures critiques. Des objets IoT sûrs sont la clé de la confiance des consommateurs et de l’intégrité des infrastructures intelligentes.

Calendrier et feuille de route du CRA

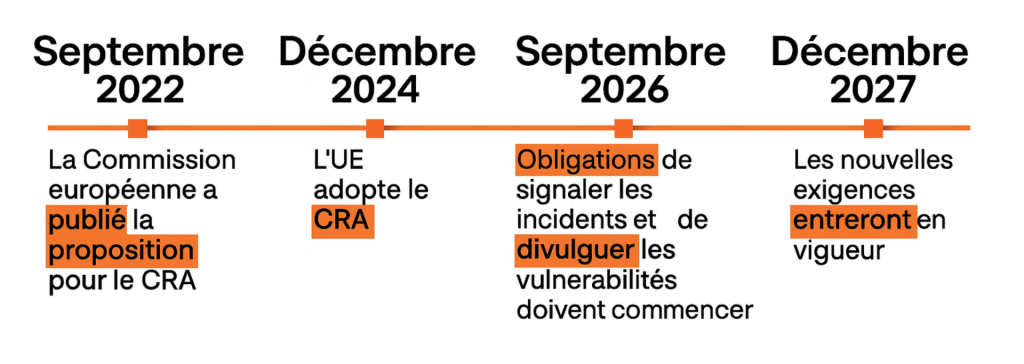

- Septembre 2022 : première proposition.

- Décembre 2023 : approbation initiale par le Conseil.

- Mars 2024 : adoption par le Parlement européen.

- Novembre 2024 : adoption finale prévue par le Conseil.

- Durée de grâce : 36 mois pour la conformité générale (jusqu’en novembre 2027), à l’exception du signalement des incidents et vulnérabilités, dont la fenêtre est de 21 mois (jusqu’en août 2026).

Les fabricants doivent avoir mis en place un système pour signaler les incidents et vulnérabilités d’ici août 2026, et répondre à toutes les autres exigences du CRA d’ici novembre 2027.

5 réflexions au sujet de “Cyber Resilience Act (CRA) les points clés”