Longtemps perçus comme limités à des secteurs sensibles comme la défense, l’énergie ou le nucléaire, les cyber-risques touchent aujourd’hui tous les réseaux qu’ils soient opérationnels (OT), ou du système informatique (IT) indépendamment de leur domaine.

La convergence croissante entre technologies opérationnelles et systèmes informatiques (IT) amplifie cette vulnérabilité en élargissant les surfaces d’attaque.

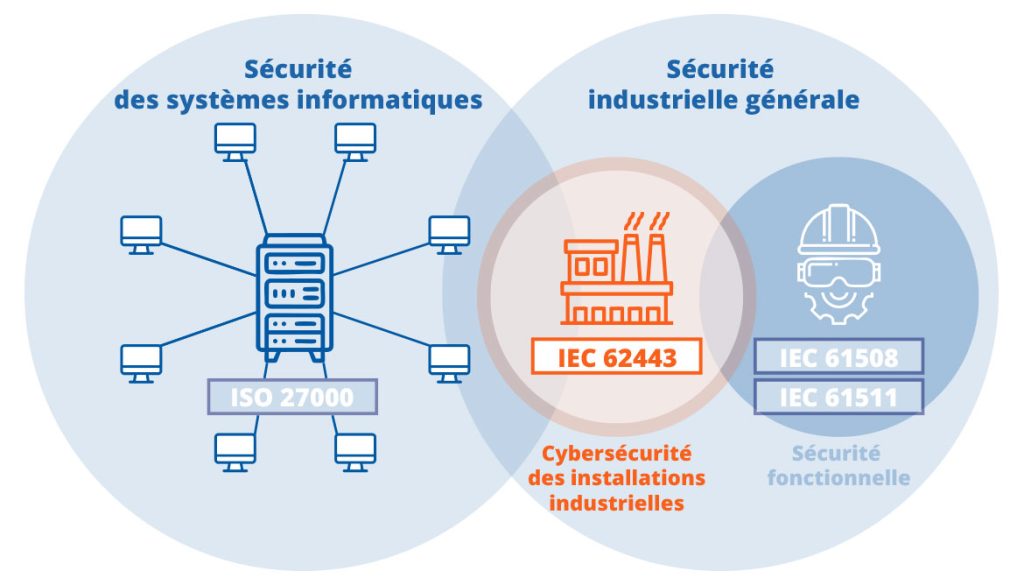

Dans ce contexte, la norme IEC 62443 se distingue comme un cadre clé pour sécuriser les systèmes d’automatisation et de contrôle industriels, en tenant compte des spécificités des environnements OT. Celle-ci est définie par la Commission électrotechnique internationale (CEI ou IEC pour International Electrotechnical Commission).Elle se veut complémentaire à l’ISO 27001, qui gère la sécurité au niveau organisationnel.

La IEC 62443 cible la protection technique des composants et systèmes industriels, offrant ainsi une approche plus globale de la cybersécurité.

La directive européenne NIS2 renforce cette dynamique en imposant des exigences aux opérateurs d’infrastructures critiques. La IEC 62443 fournit une solide base pour répondre à ces obligations et s’inscrit dans une stratégie holistique intégrant IT et OT, essentielle face à des cybermenaces croissantes.

Qu’est-ce que IEC 62443 ?

La norme IEC 62443 fournit des directives pour sécuriser les systèmes d’automatisation et de contrôle industriels (IACS) tout au long de leur cycle de vie, de la conception à la mise hors service.

Elle définit des critères de sécurité stricts pour les composants technologiques critiques, tels que les dispositifs embarqués, les infrastructures réseau, les logiciels et les systèmes hôtes, afin de garantir leur intégrité et leur protection contre les cybermenaces.

IEC 62443 en détails

La norme IEC 62443 couvre la cybersécurité des réseaux de communication industriels et des systèmes d’automatisation (IACS), répartie en quatre grandes sections :

- 62443-1 > Concepts généraux : définit la terminologie, les concepts et modèles essentiels à la compréhension des normes. Elle constitue la base du cadre.

- 62443-2 > Stratégie et procédure : conçue pour les exploitants et mainteneurs, cette partie établit un programme de sécurité pour les IACS, incluant la gestion des correctifs et mises à jour, en tenant compte des infrastructures critiques.

- 62443-3 > Systèmes : traite des technologies et méthodologies de sécurité des IACS, notamment la structuration en zones et conduits pour protéger contre les cyberattaques.

- 62443-3-2 : guide d’évaluation des risques (menaces, vulnérabilités, impacts)

- 62443-3-3 : exigences techniques et niveaux de sécurité pour les systèmes

- 62443-4 > Composants : destinée aux fabricants de solutions industrielles (automates, systèmes de supervision, PC, etc.), cette section détaille :

- 62443-4-1 : Processus sécurisé de développement de produits couvrant huit domaines, tels que la gestion du développement, les tests de sécurité et la gestion des mises à jour

- 62443-4-2 : Exigences techniques pour les composants IACS (réseaux, hôtes, logiciels), définissant les capacités nécessaires pour atténuer les menaces à différents niveaux de sécurité.

Dans les environnements industriels, la cybersécurité doit être mise en œuvre tout en garantissant la fiabilité opérationnelle. C’est une exigence clé qui est bien prise en compte par cette norme quand on sait combien peut coûter un arrêt de production.

Zones, canaux et niveaux de risque

L’IEC 62443 recommande de définir les zones et canaux de l’infrastructure industrielle, d’évaluer les niveaux de risque associés et d’appliquer des mesures de sécurité adaptées :

- IEC 62443-3-3 : exigences de sécurité pour les systèmes.

- IEC 62443-4-2 : exigences techniques pour les composants IACS (dispositifs embarqués, composants réseau, logiciels, PC hôtes)

Exemple de l’avantage de l’IEC 62443-4-2 contre l’attaque de la chaîne d’approvisionnement

La norme IEC 62443-4-2 joue un rôle clé dans la protection contre les attaques de la chaîne d’approvisionnement, qui exploitent les failles des fournisseurs pour infiltrer les systèmes d’une entreprise. En définissant des contrôles de sécurité rigoureux pour la conception et l’intégration des composants industriels, cette norme vise à prévenir et détecter les vulnérabilités avant qu’elles ne soient exploitées.

Ainsi, des mécanismes de vérification de l’authenticité et de l’intégrité des composants permettent de limiter les risques liés à l’introduction de composants compromis dans le système.

Elle renforce la résilience des chaînes logistiques en équilibrant cybersécurité et continuité opérationnelle, tout en assurant l’intégrité des opérations industrielles face à des menaces ou crises imprévues. Cela n’exclue en aucun cas l’importance de la définition de Plans de Reprise d’Activités (PRA) ou Plan de Continuité d’Activité (PCA).

Advantech s’engage

Advantech place la cybersécurité au cœur de la transformation numérique en se conformant aux normes IEC 62443 et ISO/IEC 27001. Grâce à des solutions sécurisées dès la conception et à des décennies d’expertise industrielle, ils aide,t nos clients à réduire les risques, à accélérer leur mise en conformité et à anticiper les menaces.

Début Juin 2025, Advantech à Annoncé que les Panel PC modulaires TPC-B520 et TPC-B300 ont officiellement obtenu la certification de conformité à la norme IEC 62443-4-2 délivrée par Bureau Veritas. Cette étape marque les premiers produits IHM répondant à cette norme internationale en cybersécurité. Cela lance également les réflexions de l’ensemble des industriels sur l’implémentation de cette norme.

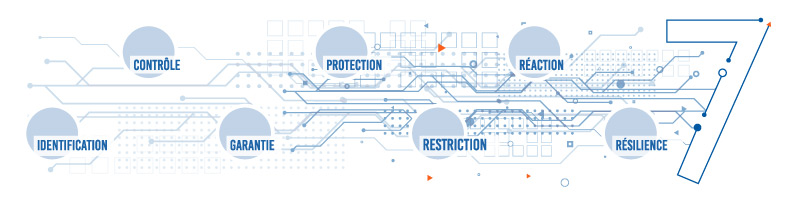

Les 7 exigences fondamentales de l’IEC 62443

Pour chaque zone, les mesures de sécurité incluent :

- Identification et authentification des utilisateurs (personnes, processus ou appareils).

- Contrôle des privilèges des utilisateurs authentifiés.

- Garantie de l’intégrité des données, logiciels et équipements.

- Protection de la confidentialité des informations en transit et en stockage.

- Restriction des flux de données inutiles.

- Réaction aux attaques avec des alertes appropriées.

- Résilience face aux attaques, notamment contre les DDoS.

Cette approche garantit une cybersécurité efficace tout en préservant la continuité des opérations industrielles.

« Cyber infections » industrielle historiques

BlackEnergy (2015)

C’est un malware qui a été déployé pour accéder à distances à des systèmes et réseaux SCADA et ainsi compromettre des équipements critiques. Il a causé une perturbation majeure de la distribution électrique en Ukraine, entraînant des pannes à grande échelle et démontrant la vulnérabilité de ces infrastructures critiques.

Triton (2017)

Triton a ciblé des systèmes de sécurité industrielle (SIS) dans des installations pétrochimiques pour modifier ou désactiver des protections critiques, exposant des risques importants pour la sécurité physique et environnementale.

Il en existe de nombreuses autres comme Stuxnet, l’attaque contre les infrastructures d’eau potable en Floride, ou encore l’attaque Colonial Pipeline aux Etats unis. Autant d’attaques qui ont principalement touchées des infrastructures industrielles.

Pourquoi la norme IEC 62443-4-2 est-elle importante ?

Face à l’augmentation des cyberattaques visant les infrastructures critiques (réseaux électriques, usines, stations d’eau), la norme IEC 62443-4-2 fournit un cadre commun pour sécuriser les systèmes d’automatisation et de contrôle industriels (IACS).

Elle guide la gestion des composants IACS tout au long de leur cycle de vie, en couvrant les mises à jour logicielles, la gestion des correctifs et les processus de fin de vie. La norme impose également des audits réguliers et des évaluations des risques pour garantir une sécurité tout au long de son existence.

L’IEC 62443-4-2 dépeint l’intégration sécurisée de technologies émergentes comme l’IoT et l’IA, prenant en compte la protection des secteurs clés tels que la santé, le transport, l’énergie et la gestion de l’eau. Pour obtenir la certification, les composants doivent respecter ses exigences, souvent alignées sur la norme 62443-4-1 dédiée au cycle de vie sécurisé des produits.

Enfin, cette norme à également pour objectif de renforcer la confiance des utilisateurs finaux et offre un avantage concurrentiel, prouvant une posture proactive en cybersécurité, essentielle pour les secteurs où fiabilité et sécurité sont critiques. Demain, avec l’avènement de NIS2 et de la CRA (Cyber Resilience Act), nombre de secteurs se trouveront impactés par ces standards.

3 réflexions au sujet de “IEC 62443 : la norme incontournable pour la cybersécurité industrielle”