Les organismes d’évaluation de la sécurité informatique en entreprise tirent la sonnette d’alarme. Amère constatation : les installations des systèmes industriels sont bien moins sécurisées que l’IT classique des entreprises. Le piratage informatique des usines se multiplie. De plus en plus de virus s’y propagent et paralysent les chaînes de production. Heureusement les sociétés s’organisent et se transforment, avec de nouvelles solutions de protection de leur informatique industrielle.

La propagation des menaces informatiques dans l’industrie.

WannaCry, Stuxnet, BlackEnergy, Sasser, Triton… Les inventions des cybercriminels sont hélas devenues célèbres au sein des usines et des chaînes de production. Ces vers digitaux et autres chevaux de Troie paralysent régulièrement de grands sites de production et font la une de l’actualité.

Dans beaucoup de cas encore, le travail de sape des hackers est mâché à cause de données échangées non chiffrées, de machines non protégées physiquement ou logiquement ou d’accès réseau pas répertoriés et donc pas surveillés.

Avec le boom exponentiel de l’IoT, les lacunes sécuritaires se multiplient. Les objets intelligents se connectent à l’infrastructure IT classique de l’entreprise et sont, de fait, parfois reliés directement à l’Internet. Trop souvent encore, ces systèmes ne sont pas configurés… Ils utilisent des login (identifiants) et des mots de passe standards configurés lors de leur fabrication – du type « admin/admin » – et représentent ainsi autant de portes d’entrée faciles à contourner pour les criminels en ligne.

Heureusement aujourd’hui les choses changent et les responsables de la lute contre la cybercriminalité s’organisent – notamment pour protéger leurs infrastructures IoT – et les budgets nécessaires se débloquent.

Quelques solutions pour protéger son informatique industrielle

Terminées les usines « portes ouvertes » : les solutions de protection contre les menaces externes existent. Elles s’inscrivent toutes dans une logique de contrôle permanent des points d’entrée au réseau de l’entreprise et d’empilement de niveaux de défense.

Pour anticiper au mieux les cyberattaques, le RSSI organise et planifie son installation. Une « simple » rédaction d’une politique de sécurité modifie la donne de façon conséquente. Ne serait-ce que, par exemple, faire l’inventaire de toutes les machines et de tous les robots connectés et de décider qui doit avoir accès à ces derniers, par quelle interface, à quelles informations et, surtout, comment répertorier les dysfonctionnements et faire remonter les alertes.

C’est une réflexion structurante et qui permet de bien coordonner la cybersécurité. En cartographiant précisément l’ensemble des machines de production et des nœuds de connexion – hubs, switchs, dispatchs, etc. – on créer des couches de défense. Défenses physiques, avec la mise en place de restrictions d’accès et défenses logiques, avec des contrôles et des authentifications stricts.

Le cas particulier des machines non connectées au réseau ne signifie pas pour autant qu’elles sont protégées des malveillances. Aucune n’est véritablement à l’abri d’une clé USB infectée ou simplement défectueuse. Là aussi une politique sécuritaire concernant les appareils de stockage amovibles est nécessaire au sein d’une usine.

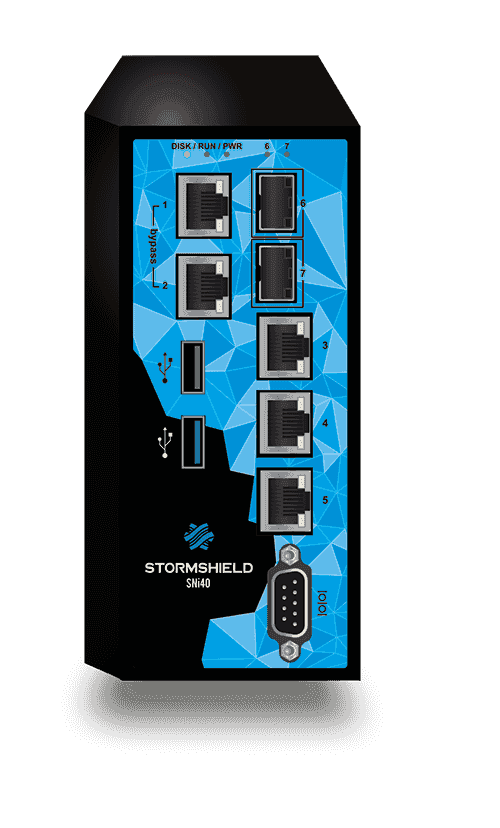

Une fois les zones sensibles identifiées, toutes les machines et les objets connectés sont placés en DMZ, ou « zone démilitarisée », protégées par des serveurs proxys sur lesquels s’exécutent des firewalls. La DMZ est ouverte sur Internet. C’est là qu’on inspecte tous les flux et que sont bloquées les tentatives d’intrusion.

Les nouveaux enjeux du VPN et de l’accès distant

Parmi toutes les solutions déployées pour lutter contre la cybercriminalité, celles concernant les accès à distance directs des objets connectés restent sensibles. Sur un site annexe, la prise en main d’un parc d’appareils IoT ou de machines isolées est parfois nécessaire. Integral System vous propose un ensemble de solutions VPN faciles à déployer et qui vous permettent la prise en main sécurisée et à distance de vos équipements.